Importateur d'emails MP-Web Exchange Online

Configuration de l'importateur d'e-mails à l'aide d'Exchange Online

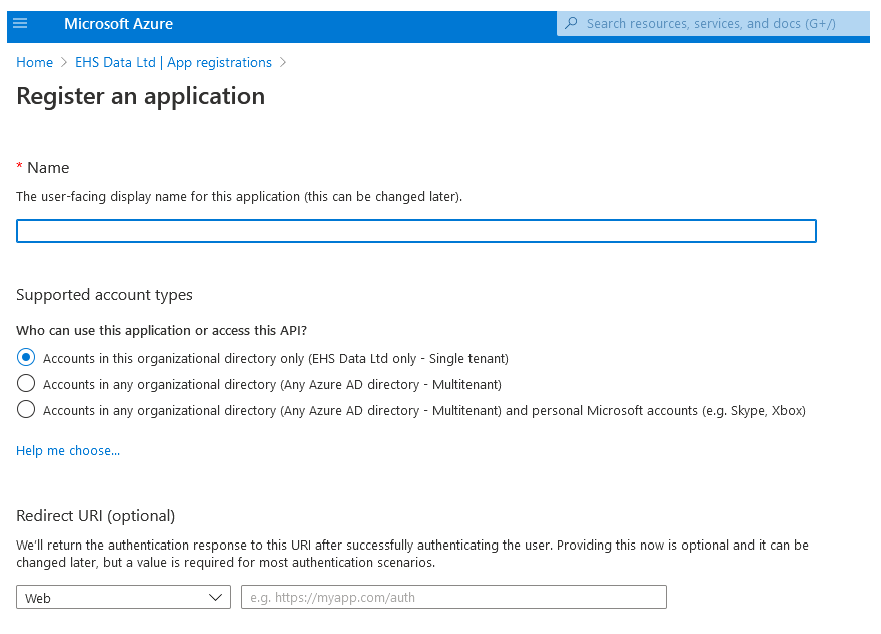

Tout d'abord, vous devez vous connecter au portail Azure à l'adresse https://portal.azure.com pour votre organisation. Vous devez enregistrer une nouvelle application dans Azure Active Directory (App Registrations).

Donnez-lui un nom tel que MP Web Email Processor, afin qu'il puisse être suivi et référencé. Choisissez l'option de locataire unique, comptes uniquement dans mon organisation. Laissez l'URI vide. Cliquez sur Enregistrer pour revenir et afficher l'écran de présentation.

Donnez-lui un nom tel que MP Web Email Processor, afin qu'il puisse être suivi et référencé. Choisissez l'option de locataire unique, comptes uniquement dans mon organisation. Laissez l'URI vide. Cliquez sur Enregistrer pour revenir et afficher l'écran de présentation.

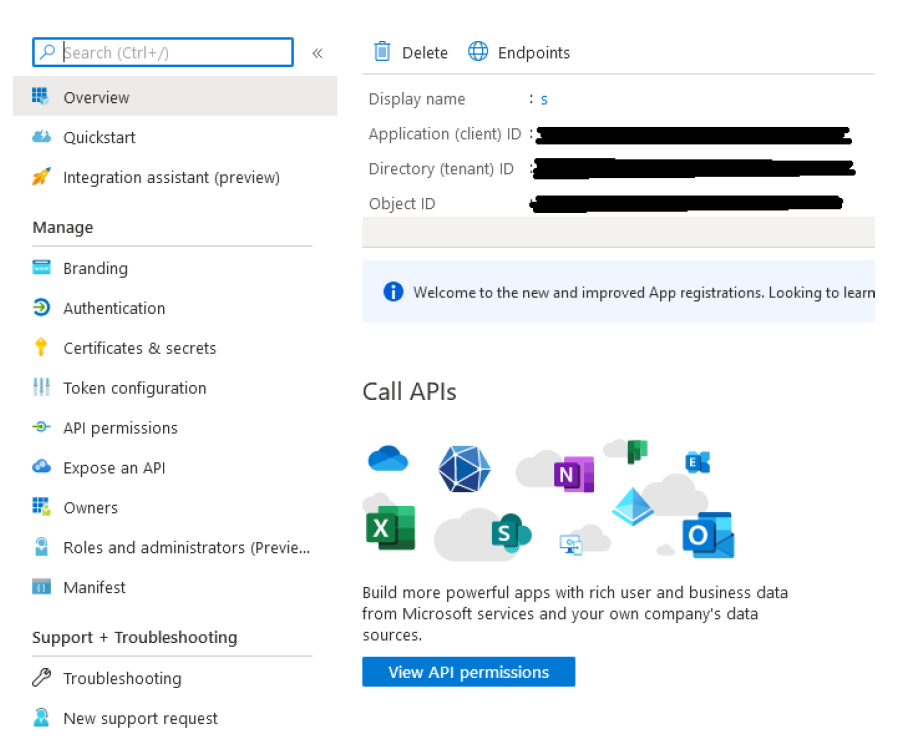

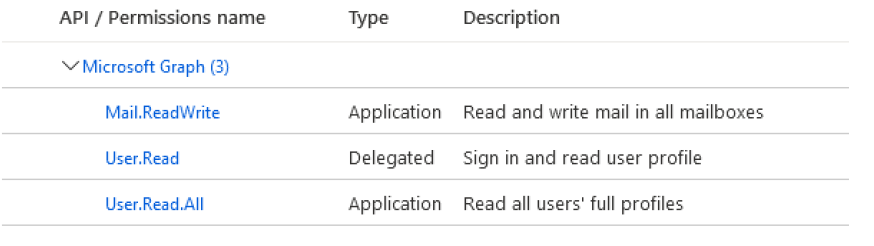

Cliquez sur Afficher les autorisations de l'API. Ajoutez les permissions suivantes à l'enregistrement

Assurez-vous qu'un administrateur a également accordé les permissions (cliquez sur le bouton d'octroi). Revenez à la vue d'ensemble et sélectionnez Certificats et secrets dans le menu de gauche.

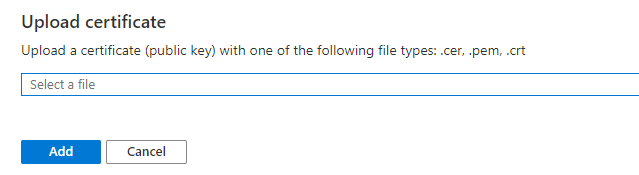

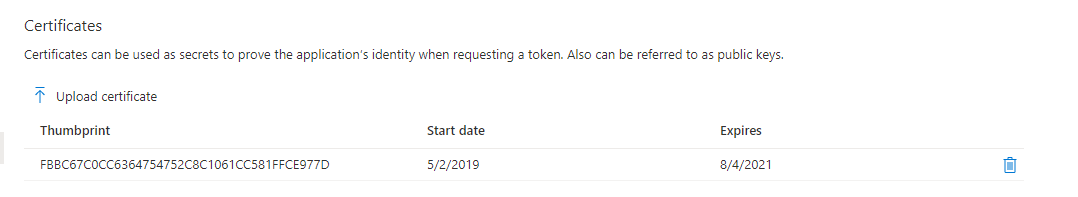

Vous devrez télécharger la partie publique du certificat SSL que vous choisissez d'utiliser pour cela. Vous pouvez utiliser celui que vous possédez déjà pour votre organisation auprès d'un fournisseur SSL réputé tel que GlobalSign ou utiliser un certificat auto-signé. Pour des raisons de sécurité, nous vous recommandons d'utiliser un certificat provenant d'un fournisseur réputé. Il se peut que vous deviez d'abord utiliser OpenSSL pour le convertir en fichier .cer .pem ou .crt, selon le format dans lequel le vôtre est fourni.

Once that’s uploaded you should see a confirmation:

Ensuite, vous devez installer le certificat SSL AVEC LA CLÉ PRIVÉE dans le magasin de certificats de l'ordinateur local sur le(s) serveur(s) exécutant le service MonitorPro et le pool d'applications pour IIS.

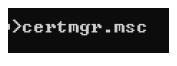

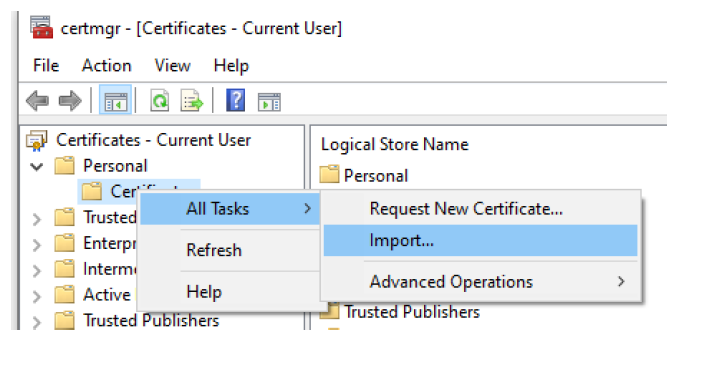

Pour installer le certificat, ouvrez le gestionnaire de certificats soit par le biais du MMC, soit en exécutant la ligne de commande en tant qu'administrateur et en tapant certmgr.msc. Dans certaines installations, il est possible que certmgr.msc n'autorise pas l'accès au magasin de certificats de l'ordinateur local. Dans ce cas, exécutez certlm.msc à la place.

Localisez le fichier de certificat et importez le certificat dans le magasin personnel de l'ordinateur local.

Répétez le processus sur le serveur IIS pour le compte qui exécute le pool d'applications IIS pour MP Web. S'il s'agit d'un système tout-en-un avec MP Web et le service sur le même serveur, vous ne devez le faire qu'une seule fois.

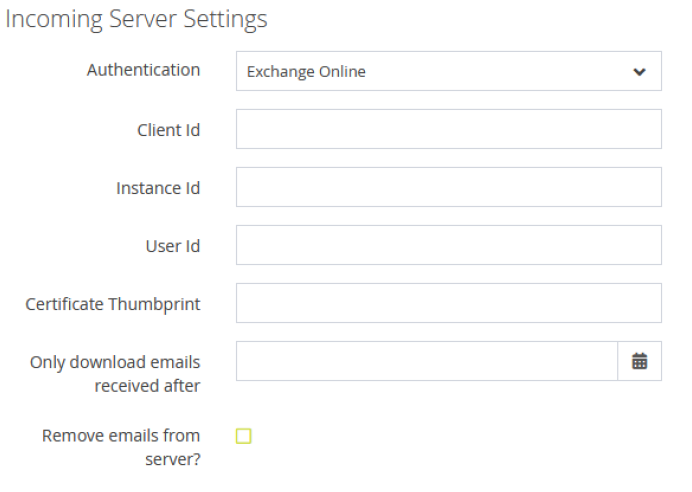

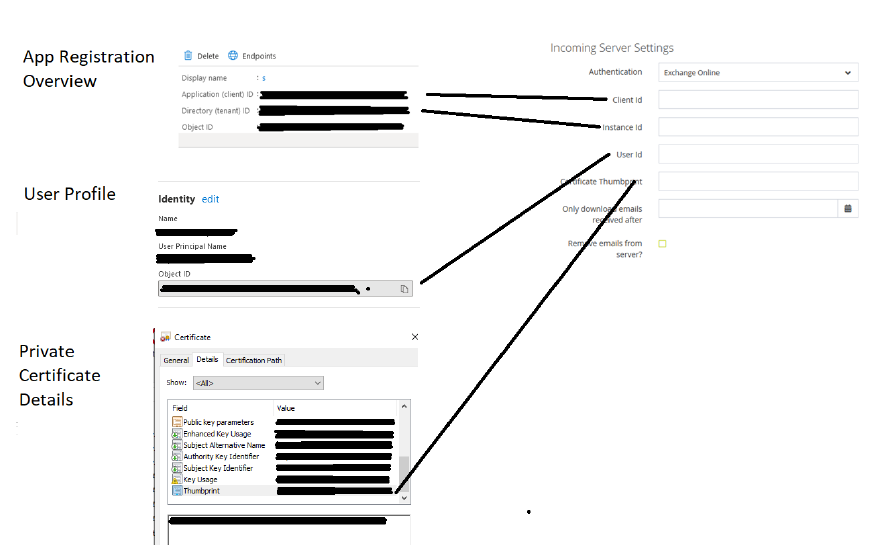

Une fois que vous avez terminé ce qui précède, connectez-vous à MP Web et allez dans Administration >> Paramètres du compte de messagerie. Pour les paramètres entrants, sélectionnez la liste déroulante et choisissez Exchange Online dans la liste déroulante d'authentification.

Remplissez les paramètres en conséquence.

Remplissez les paramètres en conséquence.

Pour l'ID utilisateur, retournez sur le portail Azure, sélectionnez Utilisateurs, trouvez le compte de messagerie que vous souhaitez utiliser, cliquez dessus, puis faites défiler la page pour trouver Identité sur la gauche, et vous verrez l'ID objet. C'est ce qu'il faut utiliser pour remplir l'ID utilisateur. Une fois que vous avez rempli le formulaire, testez les paramètres pour vous assurer que tout fonctionne correctement.

Problèmes courants de configuration Exchange Online

Une erreur s'est produite lors de l'envoi de la demande

Une connexion peut-elle être établie avec Microsoft Office 365 ? Vérifiez si un pare-feu bloque les connexions du serveur à Microsoft. Cela peut être fait en passant par le Gestionnaire des tâches → Onglet Performance → Moniteur de ressources ouvertes, vérifiez les appels de ligne gris clair de w3wp.exe sur le port 443.

TLS 1.0 & TLS 1.1 non pris en charge

TLS 1.0 et TLS 1.1 ne sont pas pris en charge par la connectivité Exchange Online. Ils doivent être désactivés avant de tenter de mettre en place cette connexion. Utilisez un outil tel que https://www.nartac.com/Products/IISCrypto/ pour désactiver TLS 1.0 et TLS 1.1 et désactiver tout chiffrement non sécurisé.

Réponse 'Le compte utilisateur n'existe pas'

Vérifiez que le compte que vous utilisez est une boîte aux lettres individuelle et non une boîte aux lettres partagée. Il doit s'agir d'une boîte aux lettres utilisateur. Vérifiez l'ID utilisateur du compte saisi dans la configuration de MP-Web.

Le jeu de clés n'existe pas Cryptographic Exception

Le compte IIS AppPool Identity and MonitorPro Service a-t-il été autorisé à lire la clé privée du certificat?

Cela peut être fait à partir du gestionnaire de certificats de la machine locale qui peut être ouvert en tapant simplement certlm dans une invite de commande.

Trouvez le certificat sous Personnel > Certificats et faites un clic droit > toutes les tâches > gérer les clés privées.

Attribuez des autorisations de lecture à l'utilisateur qui exécute l'AppPool IIS en cliquant sur ajouter et trouver l'utilisateur et définir les autorisations de lecture

Certificat non trouvé

Trouver le certificat via l'empreinte de pouce en utilisant PowerShell

Liste des certificats disponibles

cd Cert:

Get-ChildItem -path cert:\LocalMachine\My

Recherche par empreinte de pouce (remplacez l'empreinte de pouce par la vôtre)!

Get-ChildItem cert:\LocalMachine\My\74154AD4D8EE1C8307E6BB5B1704688CAAC6A979 -recurse